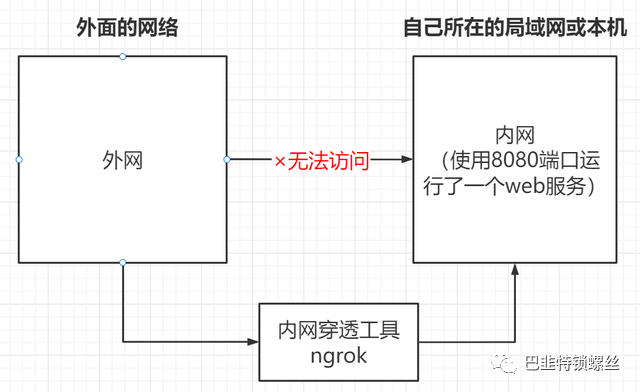

ngrok 是一个反向代理,通过在公共端点和本地运行的 Web 服务器之间建立一个安全的通道,实现内网主机的服务可以暴露给外网。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放,所以ngrok可以很方便地协助服务端程序测试。

举个例子:我们在自己的电脑上使用8080端口跑了一个web服务,这时候我们可以使用localhost:8080访问我们的web服务,但是外网是不能访问我们的web服务的。这时,如果你要实现外网访问的功能就需要实现内网穿透,ngrok就是可以帮我们实现这个功能。

内网穿透

内网穿透

当然,用于内网穿透的工具挺多的,大家可以自行搜索学习,这里主要是讲解一下ngrok的使用。

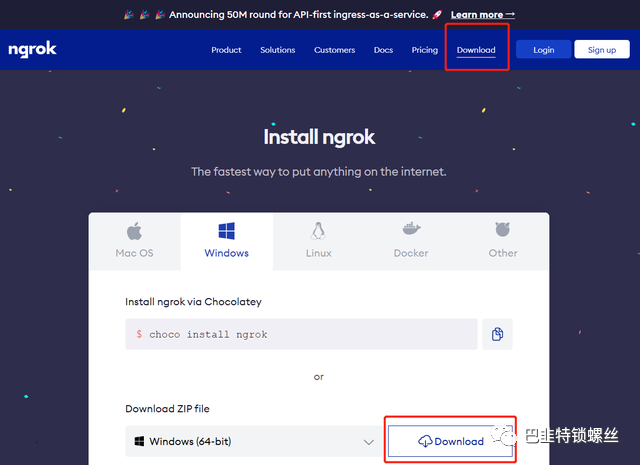

第一步:进入官网(https://ngrok.com/)下载,大家可以根据自己系统类型下载。下载好,解压到本地就可以。

下载界面

下载界面

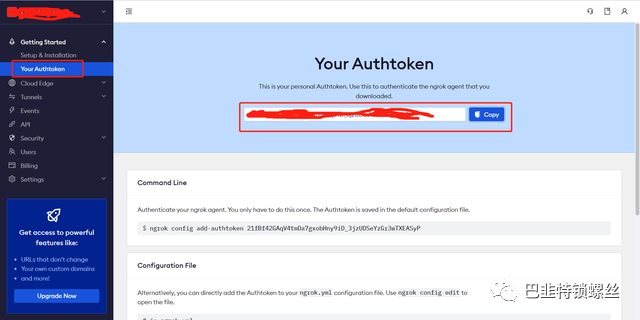

第二步:获取授权码,这里需要登录才能获取,如果你有GitHub的账号可以用GitHub的账号登录。登录成功后可以在“Your Authtoken”中找到。

授权码

授权码

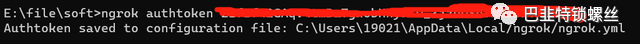

第三步:授权命令。使用:ngrok authtoken 你的授权码

授权命令

授权命令

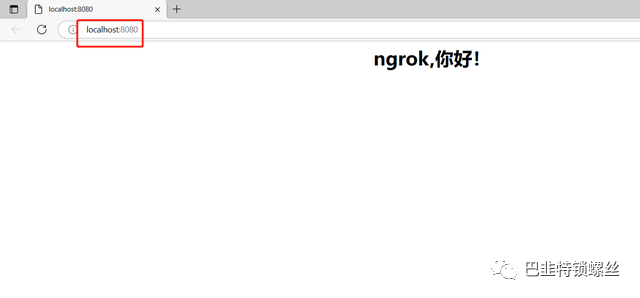

第四步:在自己电脑跑一个web服务。假如我们用8080端口跑了一个web,这时我们可以通过localhost:8080来访问自己的页面。

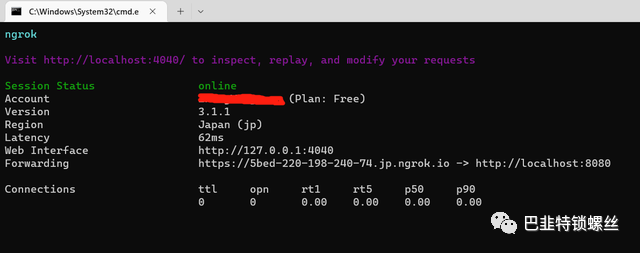

第五步:实现穿透。运行:ngrok http 8080,运行成功后就可以自己的穿透网址了。

结果

结果

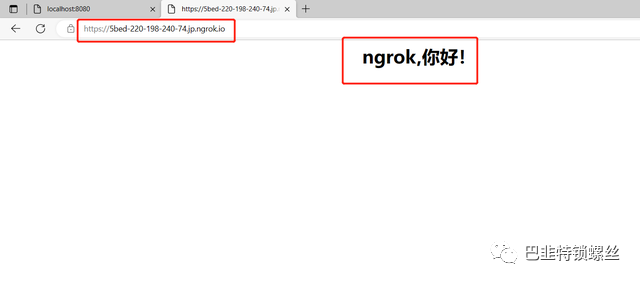

通过穿透网址访问结果

通过穿透网址访问结果

关键核心命令:

wget https://bin.equinox.io/c/4VmDzA7iaHb/ngrok-stable-linux-arm64.zipunzip ngrok-stable-linux-arm64.zip注册登陆账号:https://dashboard.ngrok.com/get-started/setup./ngrok authtoken *****************************./ngrok http 8080./ngrok tcp 1280

版权声明:本文内容来自百度百家号:sin广,遵循CC 4.0 BY-SA版权协议上原文接及本声明。本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。原文链接:https://baijiahao.baidu.com/s?id=1755096429633119849&wfr=spider&for=pc如有涉及到侵权,请联系,将立即予以删除处理。在此特别鸣谢原作者的创作。此篇文章的所有版权归原作者所有,与本公众号无关,商业转载建议请联系原作者,非商业转载请注明出处。