一、需求背景

某服务器使用的是公网IP,开启了3389端口,通过日志可以分析该服务器一直被外部爆破密码,现需要记录攻击者的IP、时间。

二、编写BAT脚本

echo offdate /t >>C:/RDP/remote_login.logtime /t >>C:/RDP/remote_login.logecho 协议 本地IP地址 远程IP地址 连接状态 >>C:/RDP/remote_login.lognetstat -n -p tcp | findstr ":3389" >>C:/RDP/remote_login.logstart servermanagerecho ================================================================= >>C:/RDP/remote_login.log

三、配置计划任务

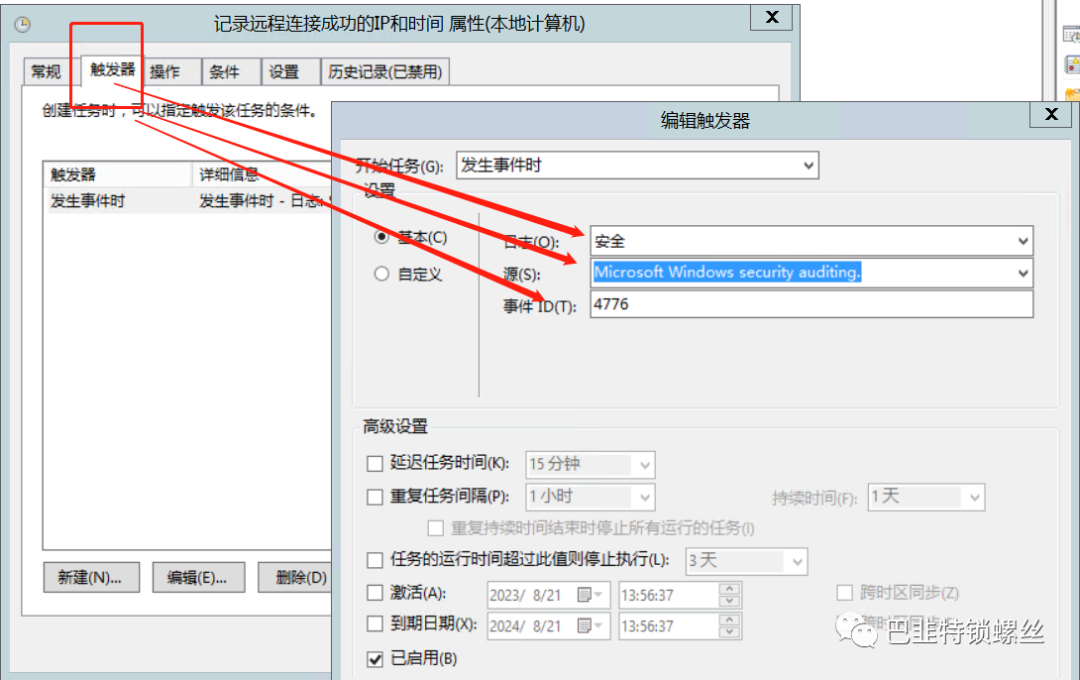

触发器选择:发生时间时>日志(安全)>源>安全审计>事件>4776,如下图所示:

四、执行效果

打开日志可知,已经捕捉到了攻击者的IP

13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 39.129.24.101:52710 ESTABLISHEDTCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHED=================================================================2023/08/21 周一13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHEDTCP 192.168.0.213:3389 203.91.55.106:20750 ESTABLISHED=================================================================2023/08/21 周一13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHEDTCP 192.168.0.213:3389 203.91.55.106:20750 ESTABLISHED=================================================================2023/08/21 周一13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 61.185.85.34:63320 ESTABLISHEDTCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHED=================================================================2023/08/21 周一13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 61.185.85.34:63320 ESTABLISHEDTCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHED=================================================================2023/08/21 周一13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHEDTCP 192.168.0.213:3389 203.91.55.106:33161 ESTABLISHED=================================================================2023/08/21 周一13:57协议 本地IP地址 远程IP地址 连接状态TCP 192.168.0.213:3389 117.22.111.228:3677 ESTABLISHEDTCP 192.168.0.213:3389 203.91.55.106:33161 ESTABLISHED=================================================================